MongoDB 未加密导致的惨痛经历与教训

惨痛经历

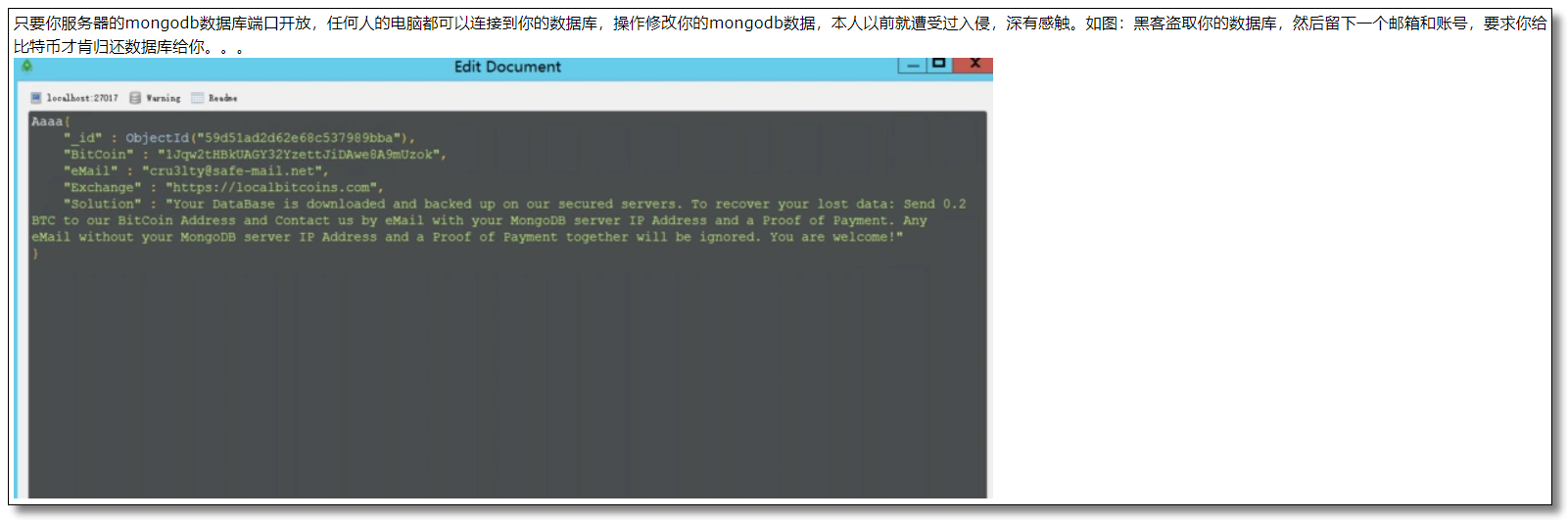

MongoDB 作为时下最为热门的数据库,其安全验证也是必不可少的,否则一个没有验证的数据库暴露出去,任何人可随意操作,这将是非常危险的。不信请看以下各网友们的惨痛经历,你就明白了。

之所以会发生这些攻击,是因为 MongoDB 数据库其安全性并不高,且没有做好安全认证及数据备份导致的。但是反过来看,这也意味着通过几个简单的步骤,就可以轻松防止这些攻击。防止这类攻击最有效的办法就是启用身份验证、不允许远程访问或者添加 IP 访问限制。接下来我们就一起学习一下如何通过 身份验证 来进行对 MongoDB 的访问,从而解决以上问题的产生。

关于 MongoDB 更多的内容请阅读《分布式文件存储数据库 MongoDB》。

MongoDB 用户与权限管理

常用权限

| 权限 | 说明 |

|---|---|

| read | 允许用户读取指定数据库。 |

| readWrite | 允许用户读写指定数据库。 |

| dbAdmin | 允许用户在指定数据库中执行管理函数,如索引创建、删除,查看统计或访问 system.profile。 |

| userAdmin | 允许用户向 system.users 集合写入,可以在指定数据库里创建、删除和管理用户。 |

| clusterAdmin | 必须在 admin 数据库中定义,赋予用户所有分片和复制集相关函数的管理权限。 |

| readAnyDatabase | 必须在 admin 数据库中定义,赋予用户所有数据库的读权限。 |

| readWriteAnyDatabase | 必须在 admin 数据库中定义,赋予用户所有数据库的读写权限。 |

| userAdminAnyDatabase | 必须在 admin 数据库中定义,赋予用户所有数据库的 userAdmin 权限。 |

| dbAdminAnyDatabase | 必须在 admin 数据库中定义,赋予用户所有数据库的 dbAdmin 权限。 |

| root | 必须在 admin 数据库中定义,超级账号,超级权限。 |

创建管理用户

MongoDB 有一个用户管理机制,简单描述为管理用户组,这个组的用户是专门为管理普通用户而设的,暂且称之为管理员。

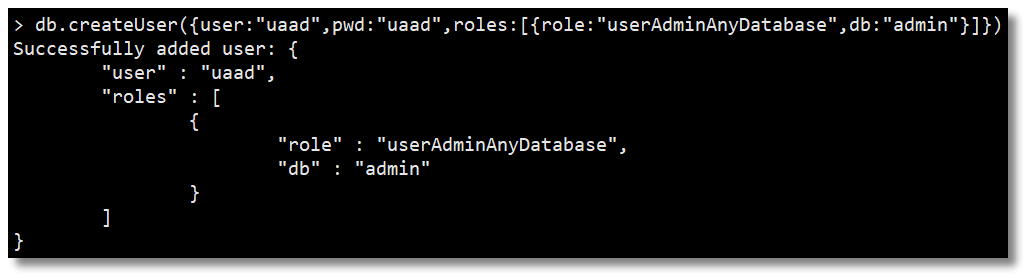

管理员通常没有数据库的读写权限,只有操作用户的权限,我们只需要赋予管理员 userAdminAnyDatabase 角色即可。另外管理员账户必须在 admin 数据库下创建。

由于用户被创建在哪个数据库下,就只能在哪个数据库登录,所以把所有的用户都创建在 admin 数据库下。这样我们切换数据库时就不需要频繁的进行登录了。

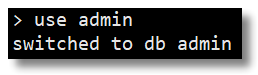

先

use admin切换至 admin 数据库进行登录,登录后再 use 切换其他数据库进行操作即可。第二次的 use 就不需要再次登录了。MongoDB 设定 use 第二个数据库时如果登录用户权限比较高就可以直接操作第二个数据库,而不需要登录。

切换数据库

管理员需要在 admin 数据库下创建,所以我们需要先切换至 admin 数据库。

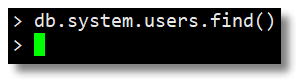

查看用户

通过 db.system.users.find() 函数查看 admin 数据库中的所有用户信息。

目前 admin 数据库中并没有用户,所以查无结果。

创建用户

在 MongoDB 中可以使用 db.createUser({用户信息}) 函数创建用户。

|

|

user:用户名pwd:密码customData:存放用户相关的自定义数据,该属性也可忽略roles:数组类型,配置用户的权限

示例如下:

|

|

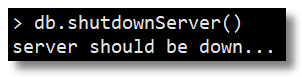

重启服务

管理员账户创建完成以后,需要重新启动 MongoDB,并开启身份验证功能。

先通过 db.shutdownServer() 函数关闭服务。

本文是通过指定配置文件的方式启动的 MongoDB,所以修改配置信息,启用身份验证功能,然后重启服务。完整配置信息如下:

|

|

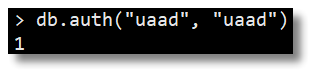

身份认证

重启服务以后切换至 admin 数据库,此时再通过 db.system.users.find() 函数或者 show users 查看 admin 数据库中的所有用户信息时,就会返回以下信息。

使用认证函数 db.auth("用户名", "密码") 进行身份认证。返回结果 1,则表示认证成功,返回 0 则表示认证失败。

登录成功以后即可进行该用户所拥有的角色对应的权限的其他操作,比如 show users 再次查看所有用户信息。

创建普通用户

需求:创建一个 test 数据库,给这个数据库添加一个用户,用户名为 testuser,密码为 123456。并授予该用户对 test 数据库的读写操作权限。

管理员登录数据库

普通用户需要由管理员用户创建,所以先使用管理员用户登录数据库。

|

|

创建数据库

MongoDB 没有特定创建数据库的语法,在使用 use 切换数据库时,如果对应的数据库不存在则直接创建并切换。

|

|

创建用户

|

|

身份认证

打开一个新的客户端连接,切换至 test 数据库,执行文档插入语句,返回信息如下:

|

|

关于文档的操作后面文章中会详细的进行讲解,这里大家的关注点还请放在用户的操作上。

使用认证函数 db.auth("用户名", "密码") 进行身份认证。返回结果 1,则表示认证成功,返回 0 则表示认证失败。

|

|

登录成功以后即可进行该用户所拥有的角色对应的权限的其他操作,执行以下语句测试该用户的读写权限是否可用。

|

|

更新用户

更新角色

如果我们需要对已存在的用户进行角色修改,可以使用 db.updateUser() 函数来更新用户角色。注意:执行该函数需要当前用户具有 userAdmin 或 userAdminAnyDatabse 或 root 角色。

|

|

比如给刚才的 uaad 用户再添加 readWriteAnyDatabase 和 dbAdminAnyDatabase 权限。

|

|

更新密码

更新用户密码有以下两种方式,更新密码时需要切换到该用户所在的数据库。注意:需要使用具有 userAdmin 或 userAdminAnyDatabse 或 root 角色的用户执行:

- 使用

db.updateUser("用户名", {"pwd":"新密码"})函数更新密码 - 使用

db.changeUserPassword("用户名", "新密码")函数更新密码

删除用户

通过 db.dropUser() 函数可以删除指定用户,删除成功以后会返回 true。删除用户时需要切换到该用户所在的数据库。注意:需要使用具有 userAdmin 或 userAdminAnyDatabse 或 root 角色的用户才可以删除其他用户。

|

|

以上就是关于 MongoDB 用户与权限管理相关的所有内容,学完本文以后抓紧去给自己公司的 MongoDB 启用身份验证功能吧,防止出现被比特币勒索的风险。下文我们给大家先介绍一些 MongoDB GUI 可视化客户端管理工具,搞一个趁手的利器先。然后再一起学习关于 MongoDB 数据库、集合、文档、索引、内置函数等相关的操作。

本文采用 知识共享「署名-非商业性使用-禁止演绎 4.0 国际」许可协议。

🤗 您的点赞和转发是对我最大的鼓励和支持。

📢 扫码关注 哈喽沃德先生「文档 + 视频」每篇文章都配有专门视频讲解,学习更轻松噢 ~

「 感谢支持 」

- 文章链接:https://mrhelloworld.com/mongodb-security/

- 版权声明:本站所有文章除特别声明外,均采用 CC BY-NC-ND 4.0 转载请注明来自 哈喽沃德先生